OWASP Top 10 2025 – Was ist neu und wie beeinflusst es die Anwendungssicherheitspolitik?

Die Organisation OWASP (Open Web Application Security Project) veröffentlicht seit vielen Jahren die Liste der zehn wichtigsten Sicherheitsrisiken für Webanwendungen. Sie dient als Referenzpunkt für Entwickler, Auditoren, DevSecOps-Operations und IT-Abteilungen. Die Version OWASP Top 10 2021 wurde breit angenommen und entwickelt sich zum Fundament für Standards in den Bereichen Codierung, Test, Deployment und Sicherheitsmonitoring.

Aufgrund der sich dynamisch verändernden Bedrohungslandschaft (Microservices, API-first, Cloud, CI/CD, DevSecOps-Modell sowie Elemente generativer künstlicher Intelligenz) bereitet OWASP die Ausgabe der Liste für das Jahr 2025 vor (derzeit im Release-Candidate-Stadium).

Nachfolgend präsentieren wir:

- die wichtigsten Änderungen und wesentlichen Punkte aus den OWASP Top 10 2021,

- die vorläufige Liste OWASP Top 10 2025 (RC) – was sich ändert und warum,

- den Vergleich beider Listen samt Empfehlungen für Entwickler-, Security- und IT-Operations-Teams.

Inhaltsverzeichnis

OWASP Top 10 2021 – Erinnerung

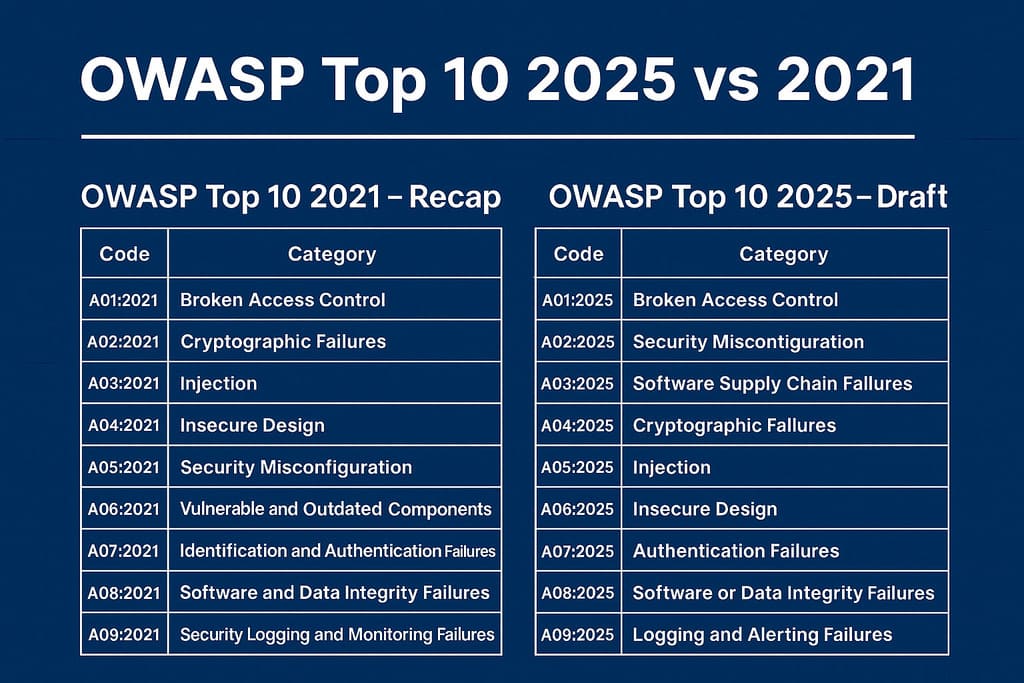

Die Tabelle zeigt die 10 Positionen der Version 2021:

| Code | Kategorie | Kurze Erläuterung |

|---|---|---|

| A01:2021 | Broken Access Control | Verletzung von Zugriffskontrollmechanismen – ein Benutzer führt Aktionen aus oder erhält Zugriff, zu dem er nicht berechtigt ist. |

| A02:2021 | Cryptographic Failures | Fehler bei der Anwendung von Kryptografie (schwache Algorithmen, fehlerhafte Schlüssel, fehlender Schutz von Daten im Ruhezustand/in der Übertragung) – früher „Sensitive Data Exposure“. |

| A03:2021 | Injection | Einschleusen von Code/Befehlen (SQL, OS, LDAP, XSS usw.). In der Version 2021 wurde XSS in diese Kategorie integriert. |

| A04:2021 | Insecure Design | Neue Kategorie 2021 – fokussiert auf Fehler bereits in der Design-/Architekturphase, Threat Modeling, Muster des sicheren Designs. |

| A05:2021 | Security Misconfiguration | Konfigurationsfehler wie Standardpasswörter, offene Ports, falsche Server-/Anwendungseinstellungen. |

| A06:2021 | Vulnerable and Outdated Components | Einsatz von Komponenten/Bibliotheken/Frameworks mit bekannten Schwachstellen oder ohne Support. |

| A07:2021 | Identification and Authentication Failures | Fehler in Authentifizierungs- und Identifikationsmechanismen – schwache Passwörter, fehlendes MFA, fehlerhaftes Sitzungsmanagement. |

| A08:2021 | Software and Data Integrity Failures | Verstöße gegen die Integrität von Daten/Anwendungen – z. B. nicht verifizierte Updates, fehlende Code-Verifikation in CI/CD. |

| A09:2021 | Security Logging and Monitoring Failures | Fehlendes oder ungeeignetes Logging/Monitoring, was die Erkennung und Reaktion auf Vorfälle erschwert. |

| A10:2021 | Server-Side Request Forgery (SSRF) | Die Anwendung führt HTTP/HTTPS-Anfragen im Namen des Benutzers ohne ausreichende Validierung aus und erlangt Zugriff auf interne Ressourcen. |

Wesentliche Änderungen gegenüber früheren Ausgaben:

- „Broken Access Control“ sprang auf Position #1.

- „Insecure Design“ und „Software and Data Integrity Failures“ wurden als neue Kategorien hinzugefügt.

- Namensänderung: z. B. „Cryptographic Failures“ statt „Sensitive Data Exposure“.

- XSS wurde in die Kategorie „Injection“ integriert.

Für DevSecOps-Teams ist es wichtig, dass die Liste von 2021 weiterhin als Grundlage für Kontrollreferenzen (Secure-Coding-Richtlinien, Pentests, Audits) dient – gleichzeitig sollte man sich bereits jetzt auf die bevorstehenden Änderungen vorbereiten.

OWASP Top 10 2025 – vorläufige Fassung (Release Candidate)

Obwohl die finale Version der OWASP Top 10 2025 noch nicht offiziell veröffentlicht wurde (Stand September/Oktober 2025), ist auf der Projektseite folgende vorläufige Liste (RC) erschienen:

| Code | Kategorie |

|---|---|

| A01:2025 | Broken Access Control |

| A02:2025 | Security Misconfiguration |

| A03:2025 | Software Supply Chain Failures |

| A04:2025 | Cryptographic Failures |

| A05:2025 | Injection |

| A06:2025 | Insecure Design |

| A07:2025 | Authentication Failures |

| A08:2025 | Software or Data Integrity Failures |

| A09:2025 | Logging and Alerting Failures |

| A10:2025 | Mishandling of Exceptional Conditions |

(Quelle: Projektseite OWASP Top Ten 2025 RC1)

Erläuterungen und Implikationen der einzelnen Positionen

- Broken Access Control (A01) – bleibt an der Spitze; 2025 stärkere Fokussierung auf komplexe Umgebungen: Microservices, Cloud, föderierte Identitäten, Zero-Trust.

- Security Misconfiguration (A02) – höher eingeordnet; verdeutlicht, dass Konfigurationsfehler in modernen Architekturen weiterhin häufig und kritisch sind.

- Software Supply Chain Failures (A03) – neue bzw. stark neu definierte Kategorie: betont Risiken durch externe Abhängigkeiten, Pakete, Container, CI/CD-Pipelines.

- Cryptographic Failures (A04) – weiterhin zentral; trotz Rückgangs gegenüber 2021 steigen die Anforderungen (z. B. TLS 1.3, AEAD, Post-Quantum-Readiness).

- Injection (A05) – bleibt relevant, jedoch mit neuen Angriffsvektoren (GraphQL, APIs, KI-Modelle).

- Insecure Design (A06) – weiterhin wichtig, aber niedriger platziert; betont „Shift-Left“-Sicherheit in der Softwareentwicklung.

- Authentication Failures (A07) – aus 2021 abgeleitet und umbenannt; Fokus auf Sitzungen, Tokens, Föderation, Phishing-Impersonation.

- Software or Data Integrity Failures (A08) – unterstreicht Code-Integration, Lieferkontinuität, manipulationssichere Deployments in DevOps-Pipelines.

- Logging and Alerting Failures (A09) – aus „Security Logging and Monitoring Failures“ weiterentwickelt; nun mit stärkerem Fokus auf Echtzeit-Alerting, Automatisierung, Telemetrie.

- Mishandling of Exceptional Conditions (A10) – neu bzw. rebranded: unzureichende Fehler-/Exception-Behandlung, Notfallsitzungen, fehlende Fallback-Mechanismen.

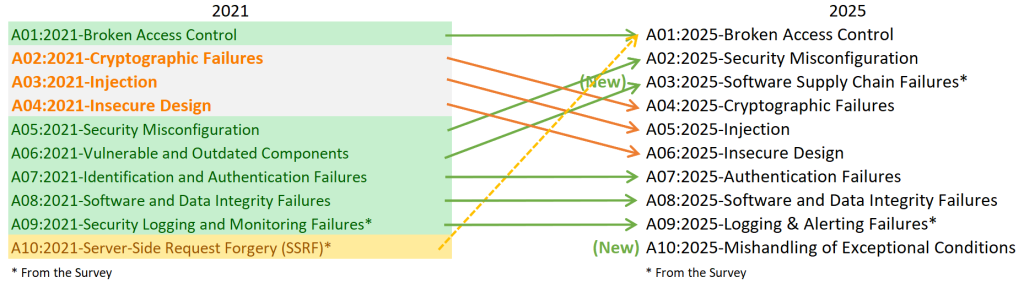

Vergleich beider Listen (2021 vs 2025)

Nachfolgend die wichtigsten Unterschiede und Implikationen:

| Aspekt | Was hat sich geändert | Warum es in der Praxis wichtig ist |

|---|---|---|

| Priorität/Position | 2021 war „Broken Access Control“ #1; 2025 bleibt es #1 – ein anhaltendes Problem. | Teams sollten Autorisierung weiterhin priorisieren – nun mit Blick auf API- und Cloud-Architekturen. |

| Kategorieänderungen | „Software Supply Chain Failures“ (Platz #3 in 2025) neu; 2021 nicht explizit vorhanden. | Fokus auf Abhängigkeitsmanagement (Bibliotheken, Container, CI/CD-Pipelines) ist erforderlich. |

| Umbenennung & Umfang | „Authentication Failures“ statt „Identification and Authentication Failures“, „Logging and Alerting“ statt „Logging and Monitoring“. | Spiegelt die Unterscheidung zwischen Monitoring und Echtzeit-Alerting in den Prozessen wider. |

| Neue Vektoren | „Mishandling of Exceptional Conditions“ adressiert Randfälle und Exception-Handling in Microservices/AI/Edge-Szenarien. | Erfordert architektonische Überprüfung von Fallbacks und Exception-Logik. |

| „Shift-Left“ & Design | „Insecure Design“ bleibt, aber niedriger – mittlerweile Standarderwartung. | Security früh in der Designphase integrieren, nicht nur in Tests. |

| Konfiguration & Betrieb | „Security Misconfiguration“ steigt auf – operative Konfiguration bleibt Schwachpunkt. | Muss Teil des kontinuierlichen Monitorings und von Produktions-/CI/CD-Audits sein. |

Empfehlungen für Sicherheits-/Entwicklungsteams

Auf Basis der obigen Analyse empfehlen wir, dass IT-/Entwicklungsteams folgende Maßnahmen ergreifen:

- Aktualisierung von Checklisten und Coding-Standards

- „Broken Access Control“ priorisieren: z. B. RBAC/ABAC-Modelle, Berechtigungs-Mapping, Least-Privilege-Tests.

- „Software Supply Chain Failures“ ergänzen: Dependency-Management (SCA), Container-Scans, Absicherung der CI/CD-Pipeline, Signierung von Artefakten.

- Prüfung von Exceptions und Randbedingungen („Mishandling of Exceptional Conditions“).

- Integrations- und Ausfallszenario-Tests ausweiten: Was passiert bei z. B. Datenbank-Ausfall, abgelaufenem Token, gelöschter Ressource, Container-Skript-Fehlern?

- Schulungen & Awareness

- Entwickler und Architekten zu Secure Design („Insecure Design“), Supply-Chain-Sicherheit und Produktionskonfiguration schulen.

- Onboarding-Materialien erweitern: „Authentication Failures“ (Identitätsföderation, Cookie- vs. Token-Sitzungen, Token-Missbrauch) abdecken.

- Audit-/Test-/Monitoring-Prozesse

- Konfiguration, CI/CD und Fehler-/Alert-Monitoring in Audit- und Testpläne aufnehmen („Logging and Alerting“).

- Metriken definieren: bekannte verwundbare Abhängigkeiten, kritische Berechtigungsfehler, Fehlkonfigurations-Vorfälle, nicht behandelte Exceptions in Produktion.

- Automatisierung einsetzen: SCA-Scanner, IaC-Validierung (Terraform/Azure Bicep/CloudFormation) mit Sicherheitsregeln, Exception-Telemetrie in Produktion.

- Integration mit dem HEXSSL-Angebot

- Im Kontext unserer Leistungen (SSL/TLS-Zertifikate, Infrastruktur-Security, Consulting) – die Rolle der Kryptografie in „Cryptographic Failures“ (A04 2025) hervorheben.

- Supply-Chain- und Abhängigkeits-Audits anbieten, insbesondere bei Microservices, Containern oder SaaS-Integrationen.

Die Version OWASP Top 10 2021 bleibt eine solide Grundlage (und sollte als Mindeststandard gelten) – die Ausgabe 2025 fällt vor allem dadurch auf, dass sie den Blick über den Code hinaus auf das gesamte Applikations-Ökosystem erweitert: Artefakte, Abhängigkeiten, Betrieb, Pipelines, Ausnahmesituationen sowie Logging/Alerting. Für IT-Teams bedeutet dies eine Perspektiv-Erweiterung – weg von „Ist der Code sicher?“ hin zu „Sind Prozess und Laufzeitumgebung insgesamt robust und überwacht?“.